Config Cluster CSF

Chúng ta đã thấy rằng Tường lửa CSF là một giải pháp bảo mật mạnh mẽ . Một trong những thành phần tích cực nhất được gọi là lfd – Daemon đăng nhập không thành công, theo dõi và ghi lại tất cả các nỗ lực đăng nhập qua SSH hoặc qua giao diện GUI, đồng thời tạo danh sách trắng và danh sách đen các địa chỉ IP để ngăn chặn các cuộc tấn công . Nếu bạn có một số máy chủ đang chạy CSF,và trên mỗi máy chủ – mỗi phiên bản của CSF sẽ duy trì danh sách trắng và đen của riêng nó. Thay vì tính toán đưa các địa chỉ Ip và danh sách trắng hoặc danh sách đen, nếu các máy chủ của bạn có thể chia sẻ thông tin này với nhau thì sẽ tốt hơn nhiều? Vì vậy, nếu máy chủ phát hiện ra một cuộc tấn công bắt nguồn từ một địa chỉ IP nhất định, thì những máy chủ khác không cần đợi trước khi máy chủ bị tấn công. Thay vào đó, họ máy chủ đang bị tấn công có thể chuyển thông tin này cho những máy chủ khác để ngăn chặn các cuộc tấn công. Đây được gọi là cụm CSF. Các nhóm máy chủ chia sẻ danh sách trắng và đen. Việc thiết lập nó khá dễ dàng và chỉ yêu cầu một vài thay đổi trong tệp “csf.conf” trên mỗi thành viên cụm.

Đây là cách bạn thực hiện:

- Cấu hình máy chủ Để tham gia vào cụm CSF

- Các máy chủ phải đang chạy CSF.

I – Cấu hình chỉ định các cụm

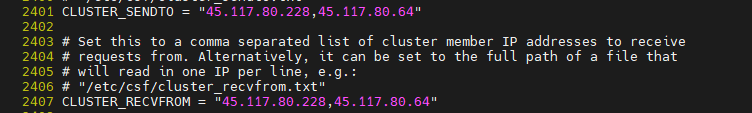

Điều đầu tiên cần làm là lấy địa chỉ IP của tất cả các thành viên cụm tham gia , ở đây mình có máy chủ 45.117.80.228 và 45.117.80.64

Trong file /etc/csf/csf.conf chúng ta tìm đến

CLUSTER_SENDTO

CLUSTER_RECVFROM

Nhập địa chỉ IP của từng máy chủ được phân tách bằng dấu phẩy trong dấu ngoặc kép cho từng tham số

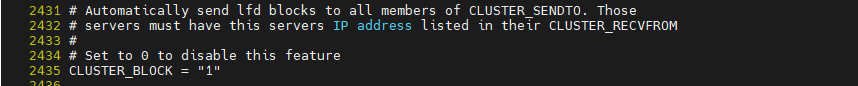

Cấu hình này cho phép tất cả các thành viên của một cụm gửi và nhận thông tin danh sách trắng và danh sách đen với nhau. Bạn đang tạo một loại mạng trong đó mỗi máy chủ có liên kết trực tiếp với máy chủ khác. Tùy chọn tiếp theo cần được bật có tên là CLUSTER_BLOCK. Tính năng này được bật theo mặc định, vì vậy trừ khi có điều gì đó thay đổi ở đâu đó, bạn sẽ không cần phải sửa đổi nó

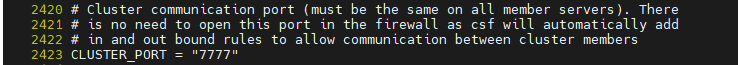

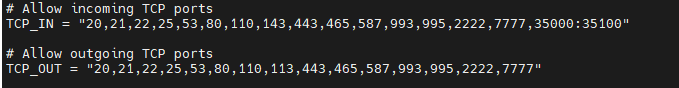

Giá trị CLUSTER_PORT là số cổng cần được chia sẻ giữa tất cả các máy chủ. Chỉ cần đảm bảo rằng mỗi tệp csf.conf có cùng một biến CLUSTER_PORT

Điều này đồng nghĩa với việc bạn cần mở port 7777, để đảm bảo các kết nối mình sẽ cho các IP của các máy chủ vào whitelist với nhau hoặc chỉ open cho nhau, về vấn đề này các bạn có thể đổi port 7777 hoặc alow IP theo port nay, phần bảo mật này sẽ bị phá khi key bị lộ, kẻ gian có thể tham gia vào cụm.

Trên máy chủ 45.117.80.228

csf -a 45.117.80.64

Tương tự trên máy chủ 45.117.80.64

csf -a 45.117.80.228

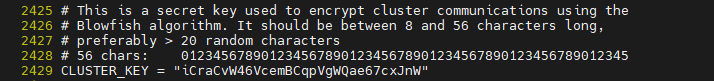

CLUSTER_KEY chịu trách nhiệm đảm bảo rằng tất cả thông tin liên lạc giữa các máy chủ đều được mã hóa. Chọn một chuỗi chữ và số dài từ 8 đến 56 ký tự – và như tài liệu đề xuất, tốt nhất là lớn hơn 20. Điều cần thiết là khóa này giống nhau trong tất cả các tệp csf.conf của máy chủ và cũng được giữ bí mật. Nếu không, kẻ tấn công có thể giả mạo tin nhắn từ một trong các máy chủ và xâm phạm bảo mật của bạn.

Điều này sẽ xử lý tất cả các thay đổi của tệp csf.conf. Đảm bảo rằng bạn làm điều này cho mọi nút trong cụm của mình.

Các bạn hãy điều chỉnh các cấu hình bên trên trong tất cả các cụm máy chủ của mình.

II – Khởi động lại và Ping

Khi csf.conf đã được sửa đổi, chúng ta cần khởi động lại cả CSF cũng như lfd. Để thực hiện việc này, hãy đăng nhập vào từng máy chủ của bạn thông qua SSH và nhập các lệnh sau:

csf -r

service lfd restart

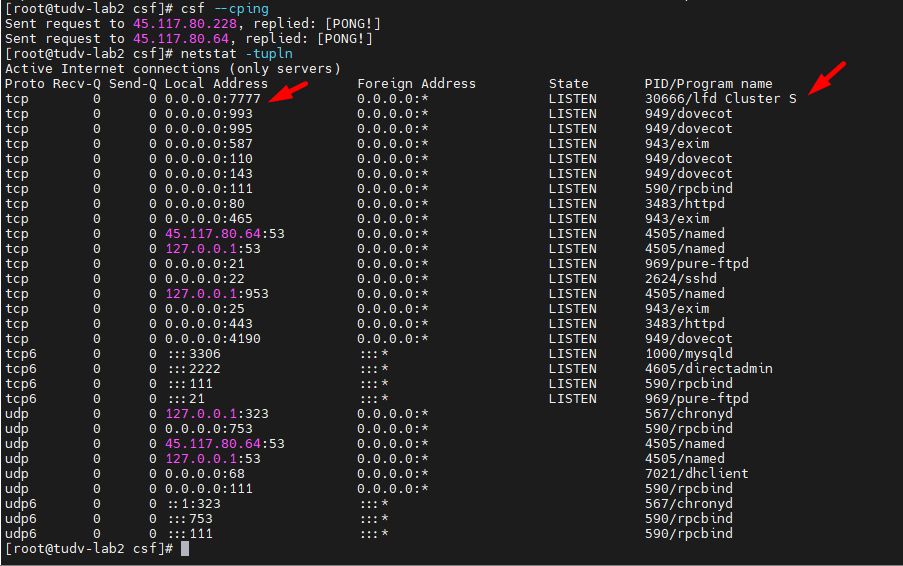

Khi hai dịch vụ này đã được khởi động lại, đã đến lúc kiểm tra cụm của chúng ta. Từ terminal SSH:

csf --cping

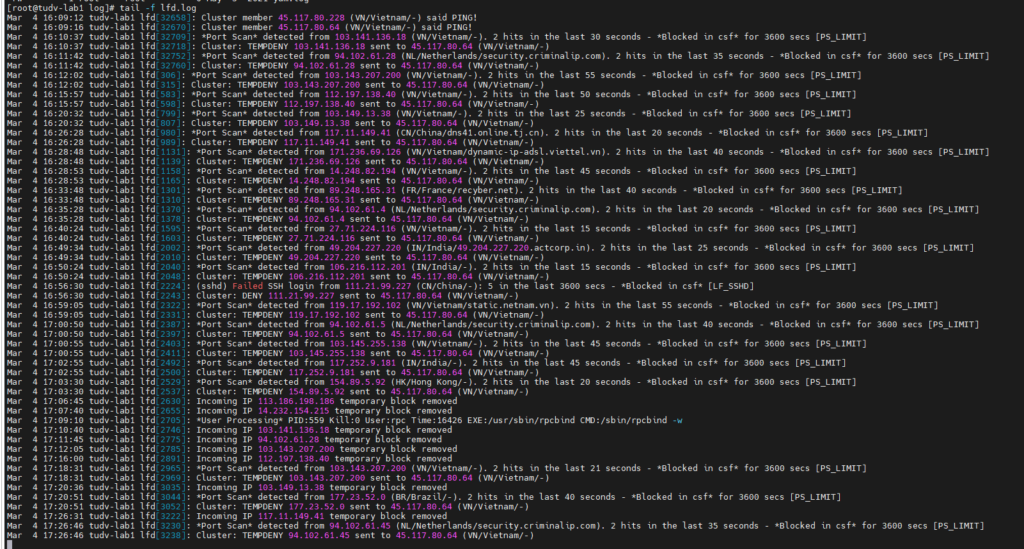

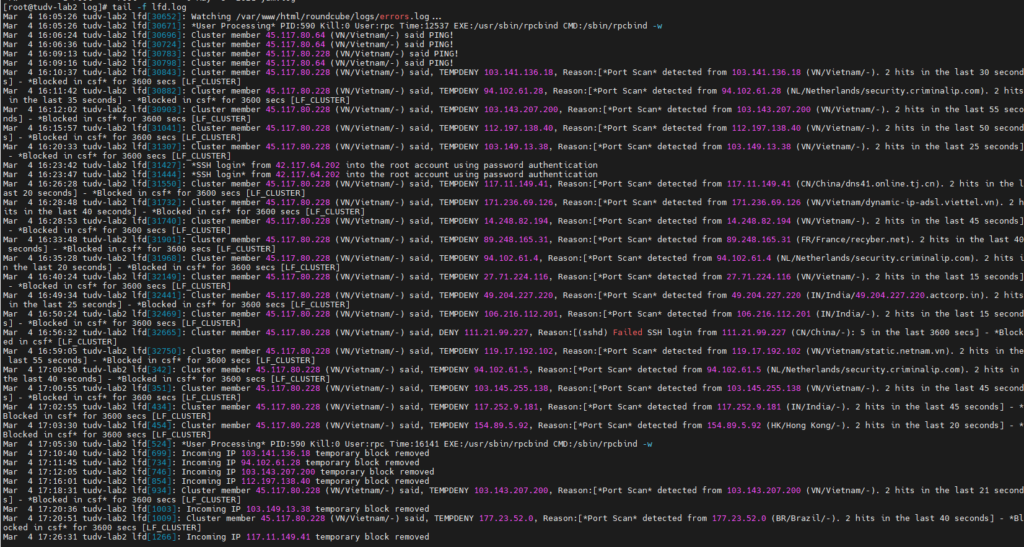

Kiểm tra log lfd từ 45.117.80.228 và 45.117.80.64 trong /var/log/lfd.log

Như vậy Nhân Hòa đã giới thiệu đến các bạn cách thức cài đặt Cluster CSF – Một cách thức mà các CSF chia sẻ các thông tin về whitelist và blacklist cho nhau, nó có vẻ hữu hiệu khi đón nhận một cuộc tấn công lớn vào hệ thống máy chủ, thay vì các máy chủ phải tính toán xử lý số lượng connection từ 1 IP nào đó để đánh giá DDoS thì chỉ cần một máy chủ đã phân tích chặn thì các máy chủ khác trong cụm CSF cũng chặn .

Hẹn gặp lại các bạn tại các bài viết sau tại wiki.nhanhoa.com