Suricata – Kiến trúc và Cơ chế Hoạt động của Hệ thống Giám sát An ninh Mạng

Suricata – Kiến trúc và Cơ chế Hoạt động của Hệ thống Giám sát An ninh Mạng

1. Tổng quan về Suricata

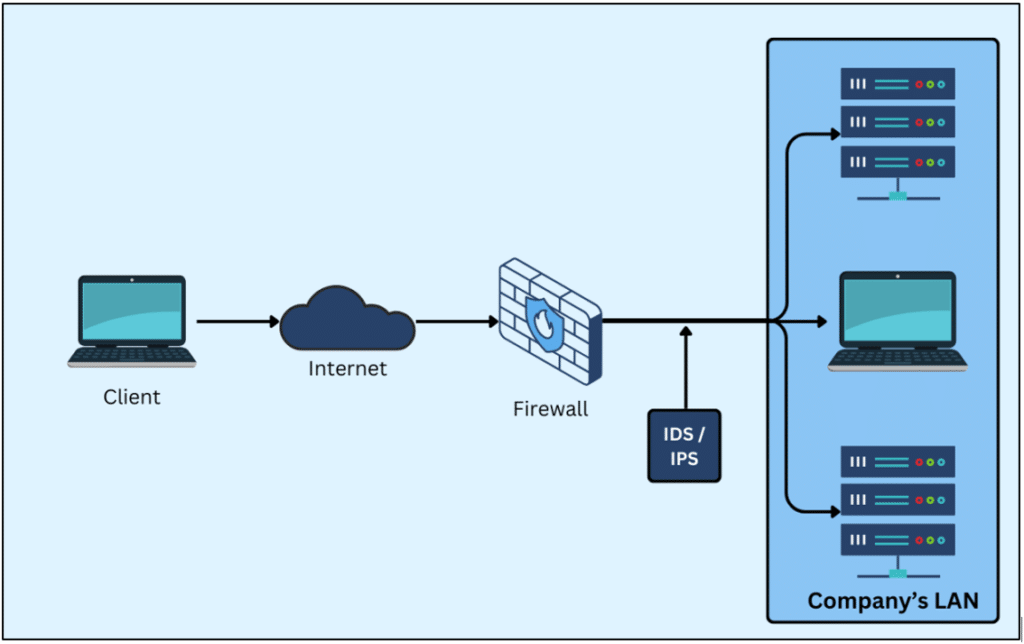

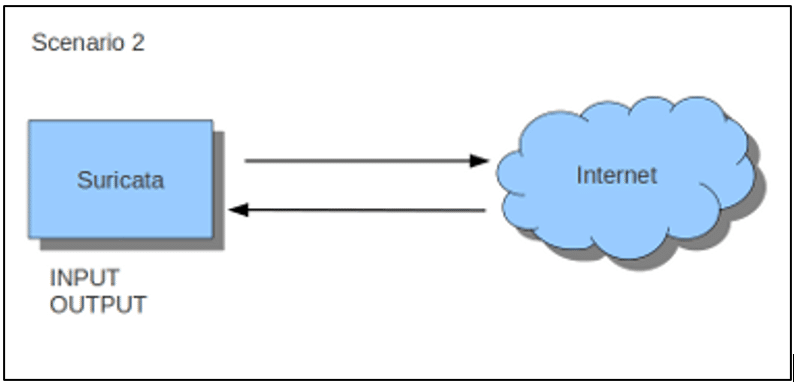

Suricata là một hệ thống IDS/IPS/NIDS/NIPS mã nguồn mở, được phát triển bởi Open Information Security Foundation (OISF), nhằm giám sát, phát hiện và ngăn chặn các mối đe doạ an ninh trong lưu lượng mạng theo thời gian thực.

Suricata được thiết kế để hoạt động hiệu quả trong các môi trường mạng hiện đại có lưu lượng lớn, đa lõi CPU, và yêu cầu phân tích sâu tầng ứng dụng (Layer 7). Nhờ kiến trúc đa luồng và khả năng mở rộng cao, Suricata hiện được sử dụng rộng rãi trong các trung tâm dữ liệu, doanh nghiệp, ISP và hệ thống SOC.

2. Kiến trúc đa luồng (Multi-threaded Architecture)

2.1 Nguyên lý xử lý song song

Khác với nhiều hệ thống IDS thế hệ cũ, Suricata được xây dựng ngay từ đầu với kiến trúc đa luồng (multi-threading). Lưu lượng mạng được chia thành nhiều luồng xử lý song song, cho phép:

- Phân tích nhiều gói tin đồng thời

- Giảm độ trễ xử lý

- Tận dụng tối đa tài nguyên CPU đa nhân

Suricata hỗ trợ nhiều runmode khác nhau (workers, autofp, single…) nhằm tối ưu hoá hiệu năng theo từng môi trường triển khai.

2.2 Tối ưu hoá cho phần cứng đa lõi

Suricata có khả năng tự động phân phối tải xử lý trên các lõi CPU, giúp hệ thống đạt hiệu suất xử lý hàng triệu gói tin mỗi giây (Mpps). Điều này đặc biệt quan trọng trong các hệ thống mạng backbone hoặc hệ thống giám sát tập trung.

Xem thêm: Dịch vụ VPS hiệu năng cao của Nhân Hòa

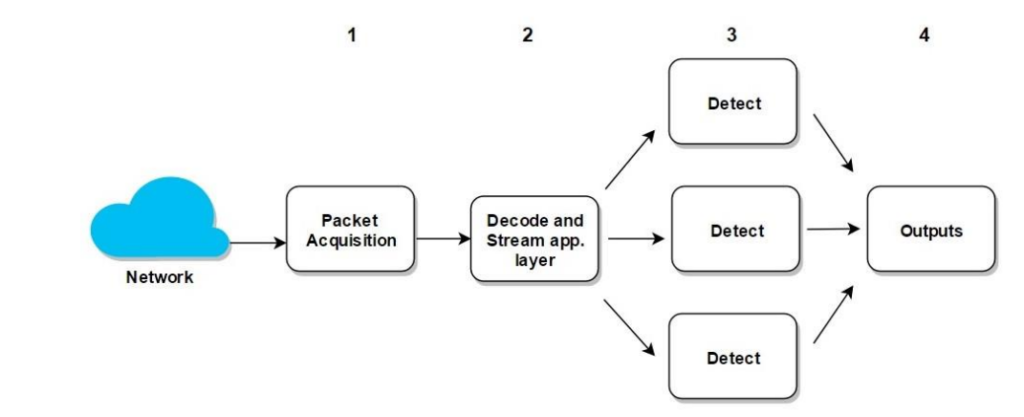

3. Quy trình thu thập và phân tích gói tin

3.1 Capture Engine – Thu thập gói tin

Suricata hỗ trợ nhiều cơ chế bắt gói tin như:

- libpcap

- AF_PACKET

- PF_RING

- DPDK

Các cơ chế này cho phép Suricata hoạt động linh hoạt trên nhiều nền tảng và hạ tầng mạng khác nhau, từ máy chủ vật lý đến môi trường ảo hoá.

3.2 Decode Engine – Giải mã giao thức

Sau khi thu thập, các gói tin được giải mã theo từng lớp giao thức (Ethernet, IP, TCP/UDP…). Suricata hỗ trợ giải mã và phân tích nhiều giao thức phổ biến như:

- HTTP/HTTPS

- DNS

- SMTP, FTP

- TLS/SSL

Quá trình giải mã là tiền đề cho việc phân tích nội dung và so khớp luật.

4. Hệ thống IDS/IPS của Suricata

4.1 Phân tích lưu lượng theo thời gian thực

Suricata thực hiện phân tích lưu lượng real-time, cho phép phát hiện sớm các hành vi bất thường hoặc tấn công đang diễn ra, từ đó giảm thiểu thiệt hại cho hệ thống.

4.2 Cơ chế so khớp luật (Rule Matching)

Suricata sử dụng ruleset để xác định các mẫu tấn công. Các luật này có thể:

- Được xây dựng thủ công

- Sử dụng từ cộng đồng (Emerging Threats, Proofpoint, v.v.)

Cơ chế so khớp được tối ưu để đảm bảo hiệu suất cao mà vẫn giữ độ chính xác.

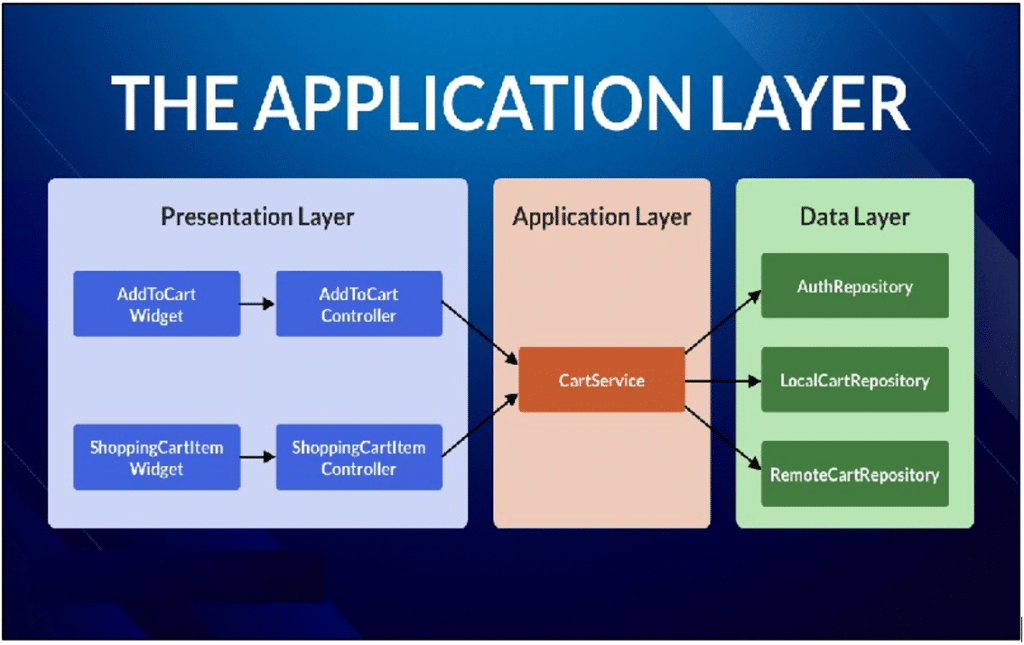

5. Phân tích tầng ứng dụng (Application Layer Parsing)

5.1 Deep Packet Inspection (DPI)

Suricata hỗ trợ DPI, cho phép phân tích chi tiết payload của gói tin, giúp phát hiện:

- Tấn công web (SQL Injection, XSS)

- Command & Control traffic

- Data exfiltration

5.2 Nhận diện ứng dụng Layer 7

Suricata không chỉ phân tích giao thức mà còn nhận diện hành vi của ứng dụng, giúp tăng khả năng phát hiện các mối đe doạ tinh vi ẩn trong lưu lượng hợp lệ.

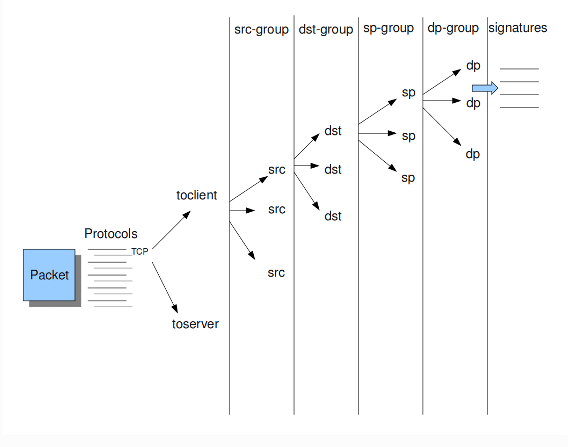

6. Hệ thống luật (Ruleset)

6.1 Cấu trúc luật Suricata

Một luật Suricata bao gồm:

- Action (alert, drop, pass…)

- Protocol

- Source/Destination IP & Port

- Điều kiện nội dung (content, pcre, flow…)

Luật có thể được mở rộng với nhiều tuỳ chọn nâng cao nhằm giảm false positive.

6.2 Quy trình áp dụng luật

Mỗi gói tin hoặc luồng dữ liệu đều được so khớp với tập luật tương ứng. Khi khớp, Suricata sẽ thực hiện hành động đã định nghĩa như ghi log, tạo cảnh báo hoặc chặn gói tin.

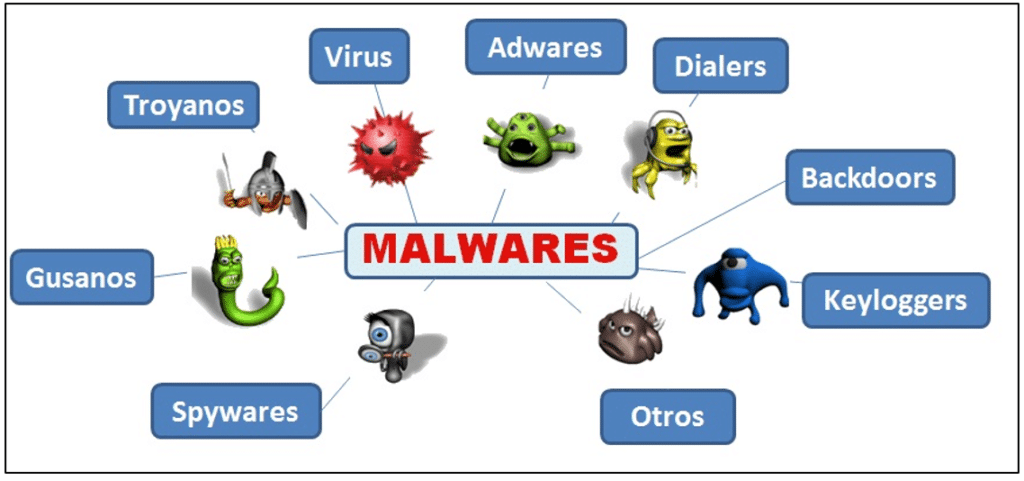

7. Trích xuất file và phân tích malware

Suricata có khả năng trích xuất file từ lưu lượng mạng, đặc biệt hữu ích trong việc phát hiện malware ẩn trong:

- File tải qua HTTP/HTTPS

- Lưu lượng FTP

Các file trích xuất có thể được tích hợp với công cụ phân tích malware như ClamAV, VirusTotal để phân tích sâu hơn.

8. Xử lý lưu lượng mã hoá TLS/SSL

8.1 Phân tích metadata TLS

Ngay cả khi không giải mã payload, Suricata vẫn có thể phân tích metadata TLS như:

- SNI

- Certificate

- Cipher suite

8.2 Phát hiện chứng chỉ bất thường

Suricata có thể phát hiện các dấu hiệu bất thường liên quan đến chứng chỉ SSL, hỗ trợ phát hiện các cuộc tấn công Man-in-the-Middle (MitM).

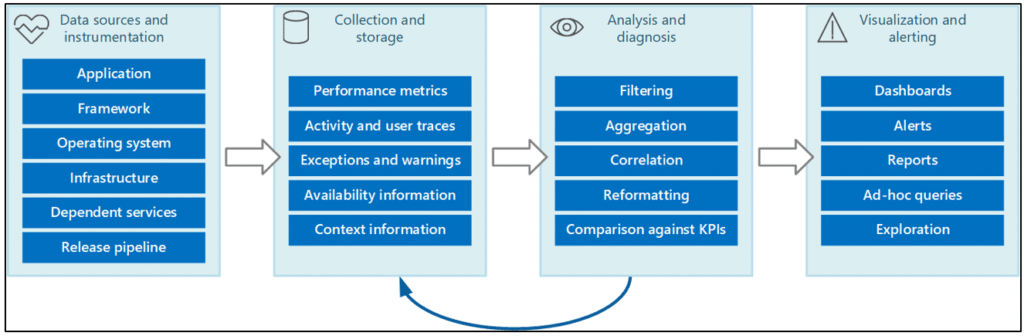

9. Logging và cảnh báo (Alerting)

Suricata hỗ trợ nhiều định dạng log:

- JSON (EVE log)

- PCAP

- Syslog

Các cảnh báo có thể được gửi tới hệ thống SIEM như ELK, Splunk, Wazuh nhằm phục vụ phân tích và phản ứng sự cố.

10. Tối ưu hiệu năng

Suricata hỗ trợ nhiều kỹ thuật tối ưu như:

- Runmode linh hoạt

- Bypass traffic

- Hardware offloading

Những kỹ thuật này giúp Suricata duy trì hiệu suất cao trong môi trường lưu lượng lớn.

11. Tích hợp hệ sinh thái an ninh mạng

Suricata có thể tích hợp với:

- SIEM

- SOAR

- Firewall

- Threat Intelligence Platform

Thông qua API, module và định dạng log chuẩn hoá.

12. Cập nhật và bảo trì

Suricata hỗ trợ:

- Tự động cập nhật ruleset

- Reload luật không gián đoạn

- Vận hành ổn định 24/7

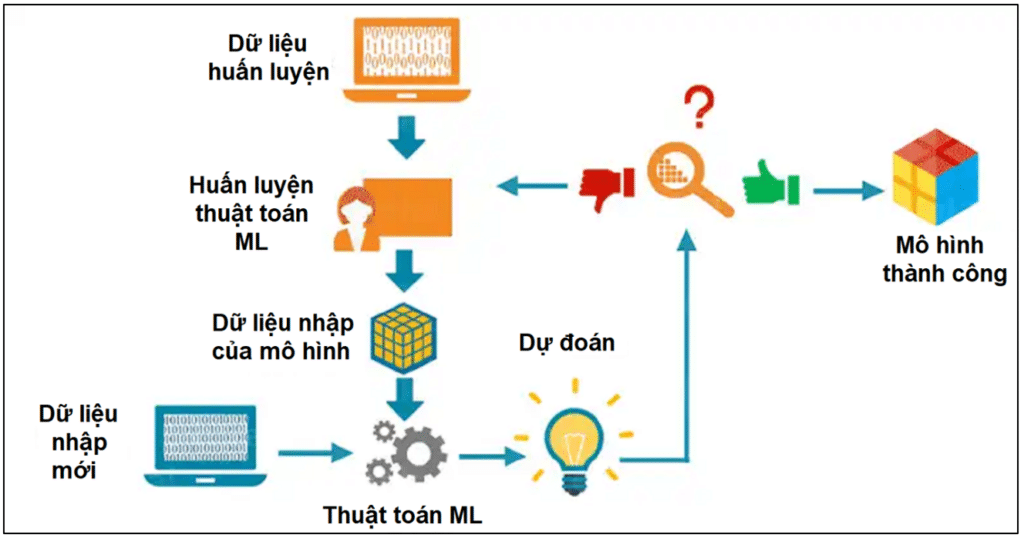

13. Machine Learning và xu hướng phát triển

Suricata đang từng bước mở rộng khả năng tích hợp Machine Learning để:

- Phát hiện hành vi bất thường (anomaly detection)

- Giảm false positive

- Nâng cao khả năng phát hiện tấn công zero-day

Xem thêm: Hướng dẫn đăng nhập VPS của Nhân Hòa

14. So sánh Suricata với các giải pháp khác

14.1 Suricata và Snort

| Tiêu chí | Suricata | Snort |

|---|---|---|

| Đa luồng | Có | Hạn chế |

| DPI | Mạnh | Trung bình |

| Hiệu năng | Cao | Thấp hơn |

14.2 So với giải pháp thương mại

Suricata có ưu thế về chi phí, khả năng tuỳ biến và cộng đồng phát triển mạnh, phù hợp với cả doanh nghiệp vừa và lớn.

15. Kết luận

Suricata là một nền tảng giám sát an ninh mạng toàn diện, đáp ứng tốt các yêu cầu về hiệu năng, độ chính xác và khả năng mở rộng trong môi trường mạng hiện đại. Việc hiểu rõ kiến trúc và cơ chế hoạt động của Suricata là nền tảng quan trọng để triển khai hiệu quả hệ thống IDS/IPS, góp phần nâng cao mức độ an toàn thông tin cho tổ chức.