LDAP Active Directory – Zimbra

Nhân Hòa sẽ hướng dẫn cấu hình xác thực login tài khoản email zimbra với Domain Controller của công ty bạn.

Chuẩn bị :

- Zimbra server 8.8.15 tên miền mail.tudv10.tudv.xyz

- Window Server 2019 đã nâng cấp Active Directory – Domain Controller với miền khởi tạo tudv.xyz

I-Cấu hình AD

Bước 1 – Trên window server nâng cấp lên miền tudv.xyz

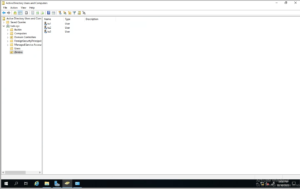

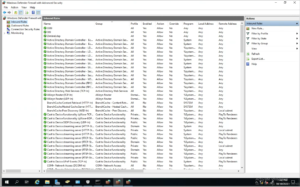

Bước 2 : Tạo 1 OU Zimbra

Bước 3 : Tạo các tài khoản trong miền

Như vậy chúng ta đã có các tài khoản để sử dụng xác thực cho máy chủ Zimbra.

Bạn hãy tạo các user theo chi nhánh, phòng ban cho dễ quản lý.

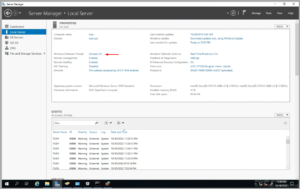

Bước 4: Cấu hình firewall zone domain trên window server

Mở 2 port 3268 ( nếu bạn tạo CA trên server để có secure connection) và 389 ( thường) trên zone domain.

II- Cấu Hình Trên Admin GUI Zimbra

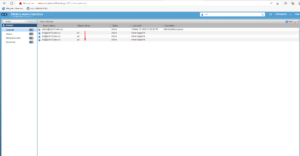

Bước 1 – Tạo các tài khoản tu1, tu2, tu3 tương ứng với các tài khoản trong OU AD, các tài khoản này không đặt mật khẩu.

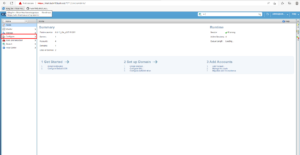

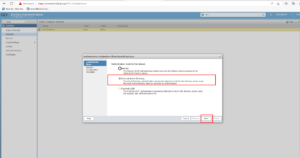

Tiếp theo ta thao tác trên giao diện admin để config LDAP là Domain controller window server.

Máy chủ AD của mình trong miền là tudv.xyz với IP 103.28.36.64

Bạn nhập vào 1 user đã tạo trên AD để test connection, ở đây mình nhập tu1 => Xác thực test thành công.

Quay trở lại Zimbra server login thử

Với phương thức xác thực này, bạn hoàn toàn có thể áp dụng các policy trong domain với các user, để có hiệu lực với các tài khoản Zimbra.

Ví dụ đơn giản là policy chặn login chủ nhật,hàng ngày chặn xác thực từ 18h-6h sáng hôm sau.Bạn sẽ không thể login vào thời gian vi phạm policy này.

(Lưu ý nếu bạn sử dụng AD trong vùng mạng nào đó, mà sử dụng Firewall, hãy NAT port của AD , và chỉ cho phép IP Zimbra server kết nối đến tại port 389,trong bài LAB này mình sử dụng VPS).

Lời kết

Qua bài viết trên, Nhân Hòa đã hướng dẫn các bạn tạo xác thực các tài khoản zimbra bằng Active Directory, 1 mô hình xác thực tập chung.

Chúc các bạn thành công và hẹn gặp lại trong các bài viết tiếp theo tại wiki.nhanhoa.com