Hướng dẫn xử lý máy chủ Windows gặp hiện tượng CPU load cao

CPU server load cao thì có nhiều nguyên nhân như source code web trên server,lỗ hổng OS,lỗ hổng remote desktop RDP (CVE-2019-1181 , CVE-2019-1182…) bị chèn virus,trojan…hay gần đây nhất Hacker đã tấn công thông qua mật khẩu yếu của máy chủ SQL Server ( – Link tham khảo : https://s.tencent.com/research/report/1105.html ) khi đó máy chủ bị chiếm quyền và cài đặt các phần mềm miner (Đào coin) làm CPU load cao.

Bước 1 : Kiểm tra các tiến trình lạ trên máy chủ.

Remote desktop vào máy chủ bật Task Manager để kiểm tra các service lạ,service chiếm nhiều tài nguyên CPU .Bạn nên download thêm Process Explorer để kiểm tra chi tiết thông tin các tiến trình đang chạy

- Link download Process Explorer : https://download.sysinternals.com/files/ProcessExplorer.zip

Ví dụ nhận biết cụ thể :

Service sihst.exe đang running làm CPU full 100%

804px

Service conhost.ext running file lạ taobao.txt

Service conhost.ext running file lạ nopa.txt

Bước 2 : Tìm kiếm backdoor,shell,script… và phân tích

Sau khi tìm được các tiến trình lạ,service chiếm tài nguyên CPU trên Process Explorer chúng ta sẽ kill process để CPU giảm xuống khi đó thao tác trên máy chủ mới nhanh được ( vì CPU load cao VPS sẽ bị treo khó thao tác )

Ngoài ra bạn cần cài thêm phần mềm Antivirus hoặc sử dụng Windows defender sẵn trên máy chủ để scan full disk trên máy chủ.Với những shell,script lạ chưa rõ bạn có thể mở file để kiểm tra hoặc scan online file lạ qua https://www.virustotal.com/

Ví dụ nhận biết cụ thể :

Click Properties để hiển thị thêm thông tin về service hay Click Search Online (Ctrl +M ) để tìm kiếm xem service này là service gì.

file sihst,svchst,Xmrig_pyw…bị upload vào thư mục dbsetup (E:/dbsetup )

Trường hợp này thì file Isass.exe đào coin bị upload vào thư mục Public (C:/User/Public)

Trường hợp này máy chủ bị chèn file shell

Với những shell,script lạ chưa rõ bạn có thể mở file để kiểm tra hoặc scan online file lạ qua https://www.virustotal.com/

Bước 3 : Xóa các file,shell,script…khỏi máy chủ và scan lại

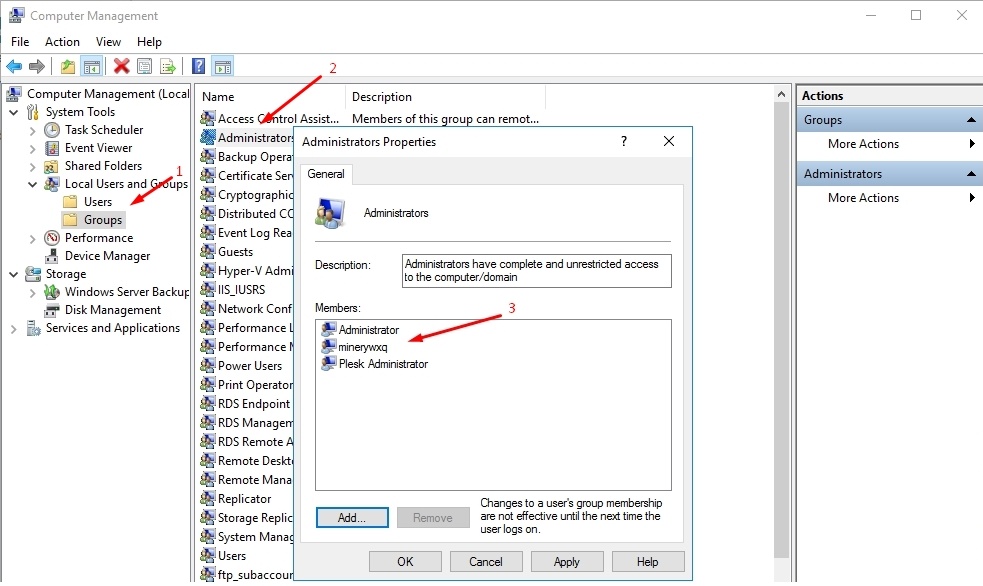

Bước 4 : Kiểm tra quyền administrator xem có User lạ nào không hay nếu có User lạ thì có quyền admin không.

Phát hiện User lạ ” minerywxq ” thì disable

User lạ ” minerywxq ” đã bị thêm vào Groups admin cần remove khỏi Groups

Bước 5 : Kiểm tra password tài khoản sa (MSSQL) và các database khác trên máy chủ xem có đang đặt quá dễ không dễ bị hacker khai thác.

Phương án khuyến nghị :

– Đổi mật khẩu Remote desktop, Database (tất cả các database ), quản trị website…với độ bảo mật cao ít nhất 8 ký tự cả chữ hoa, thường, số và ký tự đặc biệt.

– Bật firewall và chỉ mở các port cần dùng,đổi port remote deskop ( mặc định là 3389 ).

– Thực hiện nâng cấp phiên bản source code,cập nhật các bản vá lỗi cho website đang chạy trên máy chủ.

– Update Windows.

– Backup định kỳ dữ liệu trên máy chủ.