Server hoặc VPS khi bị mã hóa dữ liệu trên OS Windows

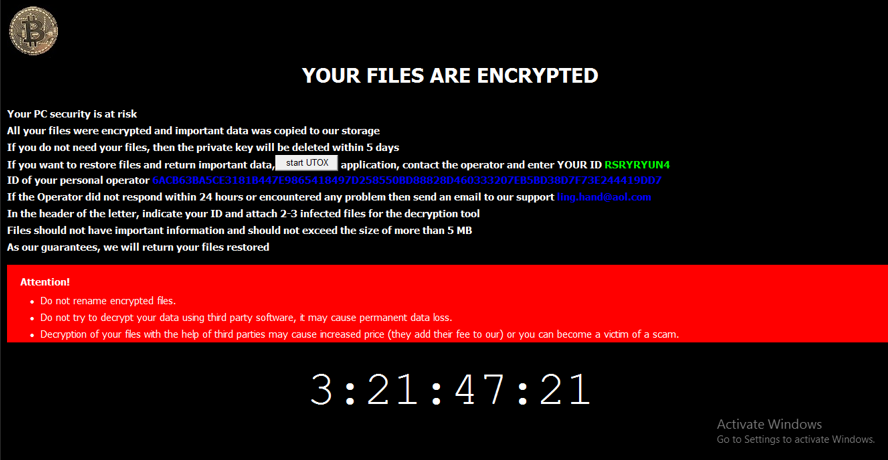

Trước hết ta sẽ tìm hiểu về mã độc Ransomware khi hacker sử dụng tấn công vào server khiến server bị mã hóa dữ liệu

1. Mã độc Ransomware là gì ?

- Mã độc Ransomware là một dạng tấn công bảo mật khá mới. Sử dụng các mã độc tinh vi. Và khoản chi phí để chuộc và phục hồi dữ liệu ước tính lên đến 41.000 USD (năm 2019). Tuy nhiên, theo nghiên cứu, tổng thiệt hại thực sự của một cuộc tấn công Ransomware cho một công ty với quy mô 50 người đã đạt ngưỡng 73.000 USD.

- Ransomware luôn tìm kiếm mọi cơ hội tấn công trên không gian mạng và là “món mồi béo bở” cho những Hackers. Giống như các doanh nghiệp muốn tối đa hóa lợi nhuận của mình. Thì tin tặc cũng không ngừng tìm kiếm và mở rộng sang các “thị trường” mới. Và tấn công vào dịch vụ điện toán đám mây, đặc biệt là Cloud Server là một cơ hội hoàn hảo.

2. Cần làm gì để bảo vệ server không bị mã hóa dữ liệu

2.1. Change port remote

Giúp thay đổi cổng kết nối cho giao thức RDP, kết nối từ xa thông qua Remote desktop để tránh việc bị scan port mặc định là 3389

Đổi port remote desktop bằng Registry editor tham khảo tại đây

2.2. Update hệ điều hành

Việc update OS thường xuyên sẽ giúp vá những lỗi mà hệ điều hành cũ vẫn còn

2.3. Cài đặt phần mềm chống ransomware

Kaspersky Anti Ransomware Tool là công cụ miễn phí được cung cấp bởi Kaspersky nhằm hỗ trợ người dùng ngăn chặn WannaCry và các mã độc tống tiền nguy hiểm khác.Kaspersky Anti Ransomware Tool tương thích với các sản phẩm bảo mật của bên thứ ba, dễ cài đặt và không đòi hỏi người dùng doanh nghiệp phải có kiến thức sâu về kỹ thuật để cấu hình và quản lý.

link tải : Anti-ransomware-tool

2.4. Disable SMB

+ Khái niệm :

SMB là viết tắt của Server Message Block, là một giao thức trong hệ điều hành Windows và DOS. SMB cung cấp cơ chế để các máy khách (client) có thể truy cập vào hệ thống file máy chủ( server ).

VD dễ hiểu : chẳng hạn bạn đang làm việc nhóm với dự án có khối lượng dữ liệu lớn. Thay vì phải chia sẻ tất cả các file này cho mọi người, bạn chỉ cần lưu các file này trong máy tính của mình. Giao thức SMB sẽ cho phép các thành viên khác trong nhóm của bạn truy cập và sử dụng các file này từ máy của bạn trên chính máy tính của họ.

+ Tại sao phải tắt SMB ?

Với công dụng của SMB đã nêu ở trên thì hacker có thể dựa vào đó để scan lỗ hổng và tấn công mã hóa dữ liệu Ransonware WannaCrypt. Vì là giao thức chia sẻ các file nên nó phải có các port mạng để kết nối các hệ thống máy tính với nhau, hơn thế nữa SMB sử dụng port 139 và port 445

Mặc dù việc vô hiệu hóa hoặc xóa SMBv1 có thể gây ra một số vấn đề tương thích với máy tính hoặc phần mềm cũ, nhưng SMBv1 có các lỗ hổng bảo mật quan trọng và chúng tôi thực sự khuyên bạn không nên sử dụng nó

Dưới đây là những cổng của giao thức SMB, nên vô hiệu hóa cổng có lỗ hổng SMB sử dụng các cấu hình tường lửa. Bạn có thể tạo một cấu hình tường lửa và chặn các cổng có lỗ hổng sau

TCP 139

TCP 445

UDP 137

UDP 138

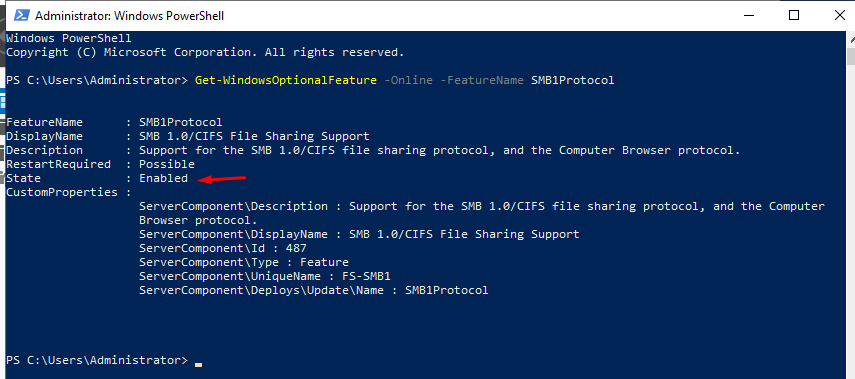

+Cách disable SMB trên PowerShell

cách này áp dụng cho hầu hết các hệ điều hành Windows

Kiểm tra trạng thái SMBv1

chạy lệnh : Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

kết quả : ta thấy SMBv1 đang bật

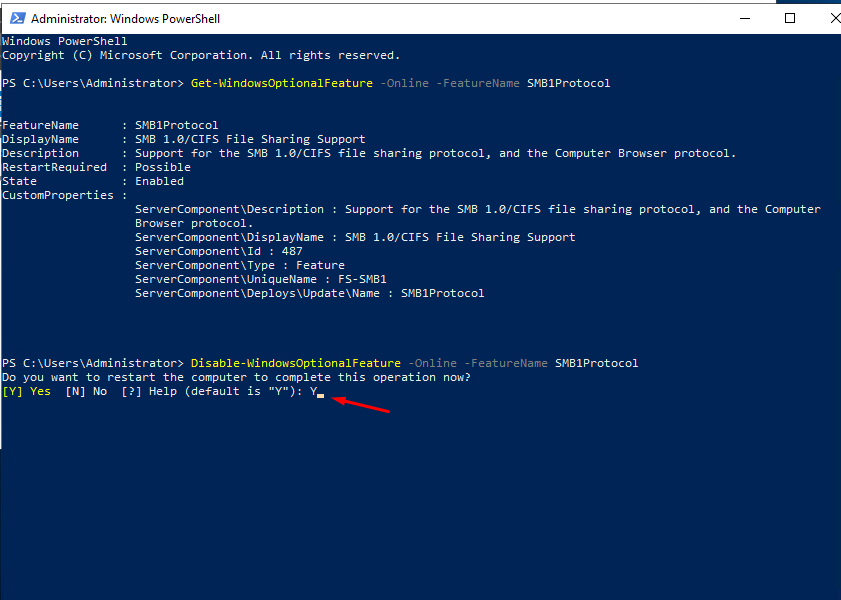

Tắt SMB

Chạy lệnh : Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Kết quả : sau khi chạy lệnh cần restart lại server, chọn Y

+ Có 1 số cách disable SMB khác tham khảo Tại Đây

3. Khuyến cáo để tránh việc bị tấn công

- Không download các file không rõ nguồn gốc

- không tải các phần mềm thiếu uy tín để thực hiện scan virus

- Không truy cập vào đường link bừa bãi trên các trang web hay phần mềm thiếu tin cậy.

- Đặt password với độ khó cao

- Với Windows server thì chỉ nên dùng Windows remote desktop để kết nối server từ xa

- Cài phần mềm Antivirus

- Backup thường xuyên để có thể khôi phục lại luôn khi gặp sự cố

- Kiểm tra kỹ phần mềm cài trên server là gì, có lỗ hổng bảo mật nào không.

4. Một số trường hợp bị mã hóa ghi nhận được

+ Phần mềm kế toán Misa : khách hàng thực hiện cài phần mềm này lên server, nhưng phần mềm có lỗ hổng bảo mật nên gây ra server bị hóa dữ liệu

+ Lỗ hổng mạng tồn tại trên thư việc Telerik của các website sử dụng ASP.Net.

CVE-2017-11317 và CVE-2019-18935

+ Khách hàng chuyển từ máy chủ vật lý lên cloud, quen cài SQL như vật lý mà không đặt pass, khi đưa lên cloud cũng dễ bị hack.