Hướng dẫn xử lý Lỗ hổng bảo mật từ plugin WP Fastest Cache hàng nghìn trang WordPress bị tấn công

Kính gửi quý khách với nhiều lỗ hổng bảo mật từ các plugin dễ dàng bị tấn công sau đây Nhân Hòa hướng dẫn cách fix nhé.

Plugin WordPress WP Fastest Cache đang tồn tại lỗ hổng chèn lệnh SQL ( SQL injection )có thể cho phép kẻ tấn công không xác thực đọc nội dung cơ sở dữ liệu của trang web.

1. Sơ lược về WP Fastest Cache

WP Fastest Cache là một plugin bộ nhớ đệm được sử dụng để tăng tốc độ tải trang, cải thiện trải nghiệm của khách truy cập và tăng thứ hạng của trang web trên công cụ tìm kiếm Google. Theo số liệu thống kê của WordPress.org, plugin này được hơn một triệu trang web sử dụng.

Lỗ hổng được theo dõi là CVE-2023-6063 và có điểm mức độ nghiêm trọng cao 8,6/10, ảnh hưởng đến tất cả các phiên bản plugin trước 1.2.2. WordPress cho biết, hiện có hơn 600.000 trang web vẫn chạy phiên bản plugin tồn tại lỗ hổng và có nguy cơ bị tấn công.

Lỗ hổng chèn lệnh SQL xảy ra khi phần mềm chấp nhận đầu vào thao tác trực tiếp các truy vấn SQL, dẫn đến việc chạy mã SQL tùy ý để lấy thông tin cá nhân hoặc thực thi lệnh.

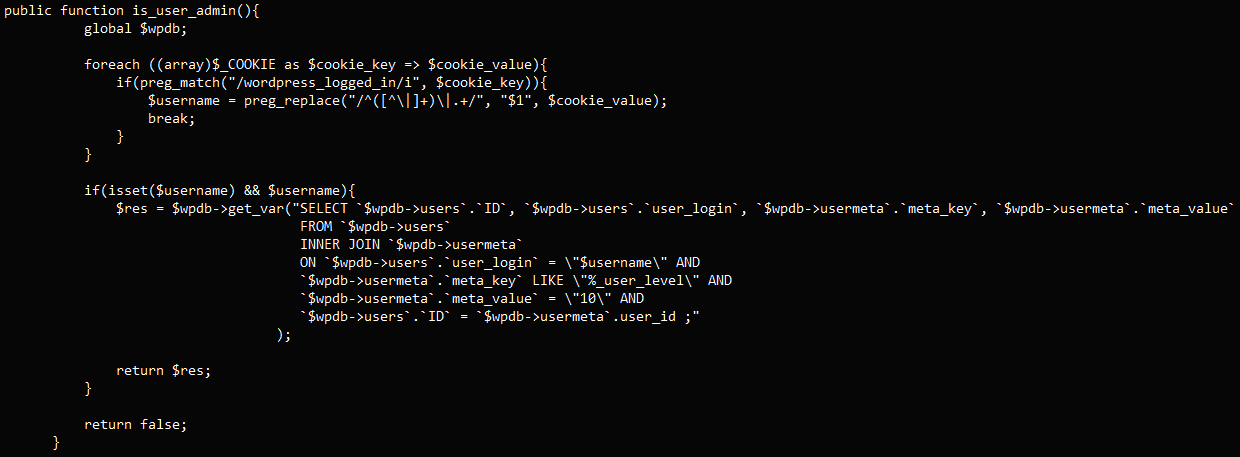

Trong trường hợp này, lỗ hổng ảnh hưởng đến chức năng ‘is_user_admin’ của class ‘WpFastestCacheCreateCache’ trong plugin WP Fastest Cache, nhằm kiểm tra xem người dùng có phải là quản trị viên hay không bằng cách trích xuất giá trị ‘$username’ từ cookie.

2. Mô tả lỗ hổng

Lỗ hổng xảy ra do plugin WP Fastest Cache không thực hiện kiểm tra thích hợp đối với giá trị của biến $cookie_value. Biến này được sử dụng để lưu trữ thông tin đăng nhập của người dùng. Nếu kẻ tấn công có thể gửi một cookie có giá trị chứa một đoạn mã SQL độc hại, kẻ tấn công có thể thực thi đoạn mã đó trên cơ sở dữ liệu của trang web.

Lỗ hổng này được đánh giá là nghiêm trọng (Critical) và có thể được khai thác bởi bất kỳ ai, kể cả những kẻ tấn công không có quyền truy cập vào trang web.

3. Cách fix :

Để khắc phục lỗ hổng này, người dùng cần cập nhật plugin WP Fastest Cache lên phiên bản 1.2.3 hoặc cao hơn.

Dưới đây là một số cách để bảo vệ trang web của bạn khỏi lỗ hổng CVE-2023-6063:

- Cập nhật tất cả các plugin WordPress của bạn lên phiên bản mới nhất.

- Sử dụng một plugin bảo mật WordPress đáng tin cậy.

- Thường xuyên sao lưu cơ sở dữ liệu của trang web.

Nếu bạn nghi ngờ trang web của mình đã bị tấn công, hãy liên hệ với nhà cung cấp dịch vụ lưu trữ web của bạn để được hỗ trợ.

Trên đây là bài viết mà Nhân Hòa hướng dẫn cho quý khách, Chúc quý khách thành công!